OWASP Top 10 2021, un proyecto que alerta sobre los principales riesgos de seguridad en aplicaciones

7 abril, 2022

Seguridad Informática para empresas

MTP, como empresa de aseguramiento de negocios digitales, tiene en la ciberseguridad un amplio campo de trabajo. Para desarrollar con eficacia las propuestas y soluciones de Ciberseguridad, MTP está muy al tanto de la información que generan organizaciones como OWASP, que alerta sobre los principales riesgos de ciberseguridad para aplicaciones y actualiza periódicamente ese listado de amenazas.

Tabla de contenidos

OWASP es una organización sin ánimo de lucro que ayuda con la seguridad de las aplicaciones. Está formada por empresas, organizaciones, fabricantes de seguridad y particulares que aportan sus conocimientos para poder generar artículos, metodologías, documentación, herramientas y tecnologías que son liberadas para ayudar al resto de los usuarios a implementar seguridad en sus aplicaciones.

Desde esta organización, que tiene una trayectoria de más de 20 años, se genera un proyecto de referencia, Owasp Top 10. Este proyecto expone los diez principales riesgos de seguridad en aplicaciones que se deben de tener en cuenta, y se actualiza cada tres o cuatro años por los propios expertos de la comunidad de OWASP.

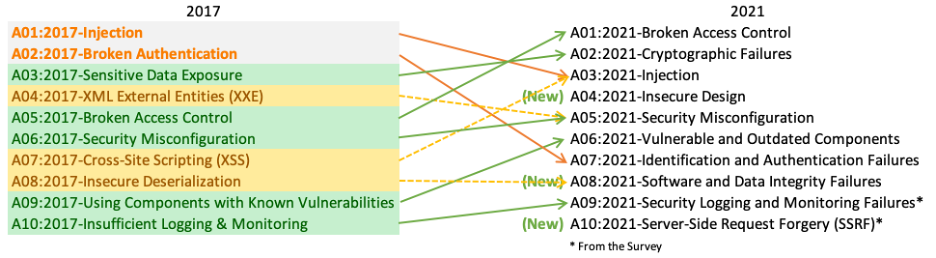

En esta ocasión se ha actualizado hace unos meses a la versión 2021 desde la versión de 2017 con los siguientes cambios más relevantes:

Se puede comprobar que a alguna categoría se le ha dado más o menos importancia en la clasificación, que algunas se han fusionado con otras o, incluso, se han creado nuevas categorías debido al auge de algunas tendencias que se han producido en los últimos tiempos.

Para garantizar que las aplicaciones web minimicen sus riesgos en todas las organizaciones, el uso de OWASP Top 10 debe ser el marco de referencia para comenzar a resolver los principales problemas de seguridad de las mismas.

A continuación, vamos a hacer un repaso de los diez riesgos de seguridad de la nueva lista Owasp Top 10 2021 comentada:

A1 – Ausencia de Control de Acceso:

La mayoría de las aplicaciones web verifican los derechos de acceso a nivel de función antes de hacerlo visible en la misma interfaz de usuario. A pesar de esto, las aplicaciones necesitan verificar el control de acceso en el servidor cuando se accede a cada función. Si las solicitudes de acceso no se verifican, los atacantes podrán realizar peticiones sin la autorización apropiada.

A2 – Errores criptográficos

Los fallos relacionados con la criptografía que a menudo conducen a la exposición de datos sensibles (muchas aplicaciones web no protegen adecuadamente datos sensibles tales como números de tarjetas de crédito o credenciales de autenticación) o al compromiso del sistema.

A3 – Inyección

Los fallos de inyección, ocurridos en SQL, XSS, OS, y LDAP, ocurren cuando datos no confiables son enviados a un intérprete como parte de un comando o consulta. Los datos hostiles del atacante pueden engañar al intérprete al ejecutar comandos no intencionados o acceder datos no autorizados.

A4 – Diseño inseguro

Esta categoría posee un enfoque en los riesgos relacionados con los defectos de diseño. Si realmente queremos ‘movernos a la izquierda’ como industria, se requiere un mayor uso del modelado de amenazas, patrones y principios de diseño seguro y arquitecturas de referencia.

A5 – Configuración de Seguridad Incorrecta

Una buena seguridad requiere tener definida e implementada una configuración segura para la aplicación, marcos de trabajo, servidor de aplicación, servidor web, base de datos, y plataforma. Todas estas configuraciones deben ser definidas, implementadas y mantenidas ya que por lo general no son seguras por defecto. Esto incluye mantener todo el software actualizado, incluidas las librerías de código utilizadas por la aplicación.

A6 – Componentes Vulnerables y Obsoletos

Algunos componentes tales como las librerías, los Frameworks y otros módulos de software casi siempre funcionan con todos los privilegios. Si se ataca un componente vulnerable esto podría facilitar la intrusión en el servidor o una pérdida seria de datos. Las aplicaciones que utilicen componentes con vulnerabilidades conocidas debilitan las defensas de la aplicación y permiten ampliar el rango de posibles ataques e impactos

A7 – Fallos de identificación y autenticación

Se debe de prestar mucha atención a como se realiza la confirmación de la identidad, la autenticación y la administración de sesiones del usuario ya que es fundamental para proteger contra los ataques relacionados con la autenticación.

A8 – Fallos de integridad del software y los datos

Las fallos en la integridad del software y los datos se relacionan con el código y la infraestructura que no protegen contra las violaciones de la integridad. Un ejemplo de esto es cuando una aplicación se basa en complementos, bibliotecas o módulos de fuentes, repositorios y redes de entrega de contenido (CDN) que no son de confianza.

A9 – Fallos en el registro y la supervisión de la seguridad

Esta categoría es para ayudar a detectar, escalar y responder a los incidentes de seguridad que se producen. Sin registro y monitoreo, los incidentes no se pueden detectar. En cualquier momento se produce un registro, detección, supervisión y respuesta activa insuficientes

A10 – Server-Side Request Forgery

Los fallos de Server-Side Request Forgery (SSRF) ocurren cuando una aplicación web está obteniendo un recurso remoto sin validar la URL proporcionada por el usuario. Permite que un atacante coaccione a la aplicación para que envíe una solicitud diseñada al efecto a un destino distinto del esperado.

Como se decía anteriormente, estos son los diez principales riesgos, pero no los únicos. OWASP tiene mucho más proyectos dedicados a proteger las aplicaciones: por ejemplo, uno dedicado a las verificaciones de seguridad (OWASP Application Security Verification Standard), y otro referente a las pruebas de seguridad (OWASP Web Security Testing Guide) entre otros. Todos ellos, unidos, trasladan a las organizaciones unos estándares y unas metodologías para que los niveles de seguridad en sus aplicaciones sean óptimos.

Fernando Saavedra

Manager de Ciberseguridad MTP

Categorías

Archivo (125)

Experiencia de Usuario para empresas (72)

Noticias MTP (104)

Seguridad Informática para empresas (55)

Testing de Software (108)

Transformación digital para empresas (15)

Recomendados

Testing de Software 13 septiembre, 2018